Lumea s-ar putea confrunta în curând cu un „act grav de sabotaj informatic”, ce ar provoca „haos”, a avertizat şeful serviciilor secrete olandeze, Rob Bertholee, citat de AFP.

Daca de la un astfel de nivel vine un mesaj atat de explicit si de ingrijorator, orice scenariu e posibil. Retele de energie? Traficul aerian? Spitale? Domeniul bancar? Oricare dintre ele ar putea insemna uriase dureri de cap daca atacul va fi, asa cum se anticipeaza, unul si mai mare.

Cat de mult se va putea preveni?

Acest avertisment extrem de dur completeaza tabloul foarte profesionist al desfasurarii atacului informatic mondial facut de specialistii CERT.RO, cu o detaliere a impactului pe Romania.

Iata mesajul lor :

Ce știm despre campania ‘WannaCry’

În ultimele zile, utilizatori din întreaga lume au fost infectați prin intermediul campaniei ransomware ‘WannaCry’. Atacul este unul extrem de sever, iar răspândirea lui este încă în desfășurare. În acest articol, echipa CERT-RO își propune să realizeze o sinteză a datelor culese până în prezent din surse proprii și surse deschise și să ofere răspunsuri la cele mai frecvente întrebări primite.

Ce s-a întâmplat de fapt?

Începând cu a doua parte a zilei de vineri 12 mai 2017, multiple organizații și utilizatori casnici din lume (inclusiv din România) au fost afectați de un malware de tip crypto-ransomware cunoscut sub denumirea de WannaCry (sau WannaCrypt, WanaCrypt0r, WCrypt, WCRY).

Amenințările cibernetice de tip ransomware nu reprezintă o noutate, în ultimii ani înregistrându-se o creștere evidentă a numărului de victime dar și a complexității și varietății campaniilor/versiunilor de malware utilizate. Totuși, WannaCry se deosebește de marea majoritate a campaniilor precedente prin faptul că utilizează o capabilitate de răspândire rapidă în rețea specifică viermilor informatici (precum bine-cunoscutul Conficker).

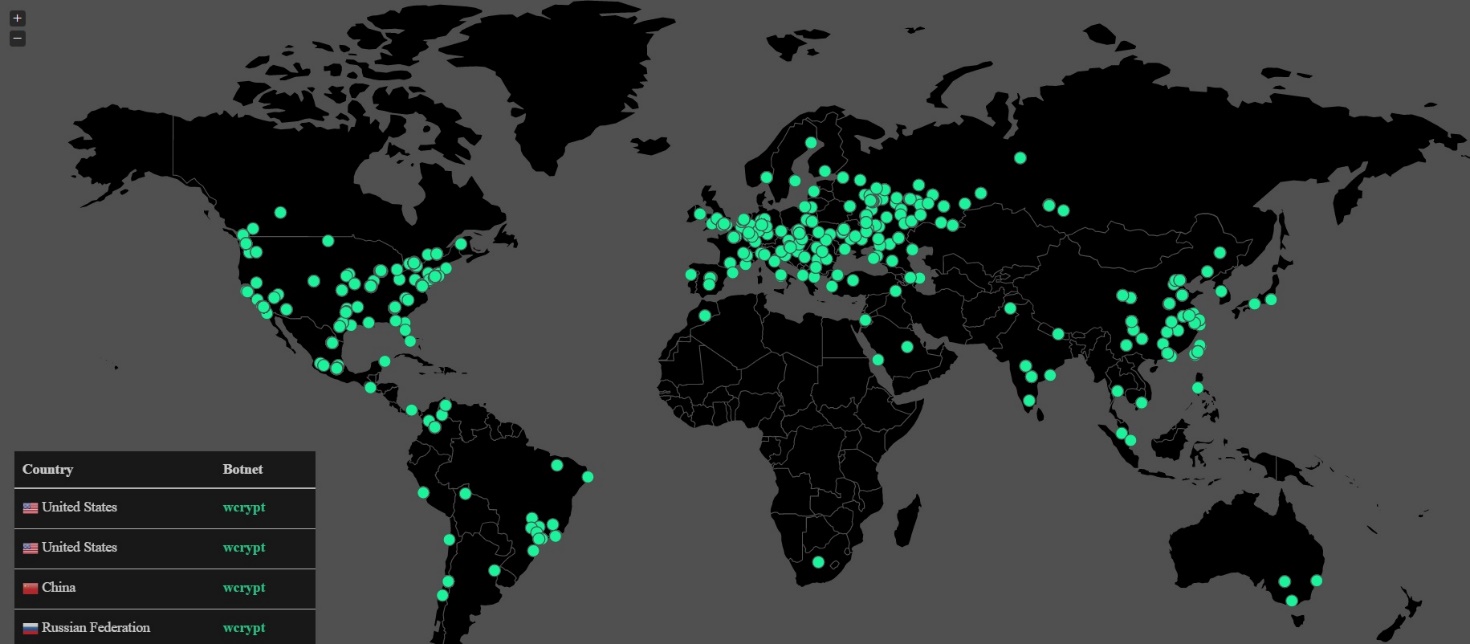

Conform unui COMUNICAT de presă al Agenției Europene pentru Securitatea Rețelelor și Sistemelor Informatice (ENISA), campania WannaCry a atins în jur de 190.000 de sisteme compromise localizate în peste 150 de țări, printre organizațiile afectate regăsindu-se și operatori de servicii esențiale (sănătate, energie, transport, finanțe, telecom).

Un aspect interesant este acela că această campanie a debutat într-o zi de vineri, chiar înainte de weekend, fapt care a îngreunat procesul de detecție și răspuns.

Foto: https://intel.malwaretech.com/WannaCrypt.html

Cum funcționează WannaCry?

Până în acest moment se știe sigur că malware-ul se propagă prin exploatarea unei vulnerabilități a protocolului SMB (Server Message Block) din cadrul sistemelor de operare Windows XP/7/8/8.1, Windows 10 nefiind vulnerabil. WannaCry utilizează un „exploit” (modul de exploatare) publicat de grupul ShadowBrokers cu câteva luni în urmă, odată cu alte unelte de exploatare despre care se presupune că ar fi fost dezvoltate de Agenția Națională de Securitate a SUA (NSA).

Compania Microsoft a publicat încă din 14 martie 2017 o actualizare de securitate (patch) pentru rezolvarea acestei vulnerabilități:MS17-010. Cu toate acestea, sistemele Windows cărora nu le-a fost aplicat acest patch sunt în continuare vulnerabile.

În prezent nu se știe cu exactitate care a fost vectorul inițial de infecție, existând două variante posibile:

- Atacul inițial a constat într-o campanie de tip email phishing/spear-phishing, urmată de propagarea infecției și la alte sisteme Windows accesibile prin rețea și vulnerabile;

- Spațiul de adrese IP publice din Internet a fost scanat pentru a identifica sistemele Windows expuse și vulnerabile, acestea fiind ulterior exploatate de la distanță.

Varianta inițială a malware-ului WannaCry dispune de un mecanism de dezactivare („kill switch”) care funcționează astfel: odată reușită exploatarea unui sistem informatic, malware-ul verifică mai întâi dacă poate realiza o conexiune către un anume domeniu web, iar în caz afirmativ nu mai pornește procesul de criptare a fișierelor de pe stația compromisă. Domeniul respectiv este iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com.

Foto: http://blog.talosintelligence.com/2017/05/wannacry.html

La momentul lansării campaniei, domeniul de mai sus nu era înregistrat, astfel că mecanismul de dezactivare nu funcționa. Asta înseamnă că, cel mai probabil, creatorii acestui malware au intenționat să activeze „butonul de oprire” la o dată ulterioară, prin înregistrarea domeniului respectiv și activarea acestuia. Din fericire, un cercetător britanic cunoscut sub pseudonimul de MalwareTech a identificat mult mai devreme decât probabil ar fi vrut atacatorii faptul că malware-ul încerca să contacteze domeniul menționat mai sus, deși nu era încă înregistrat. Acesta a înregistrat domeniul respectiv în dimineața zilei de sâmbătă 13 mai 2017 și practic a frânat puternic rata de răspândire a malware-ului, deoarece majoritatea noilor sisteme exploatate (excepție făcând cele care nu aveau conectivitate la Internet) au reușit conectarea la domeniul în cauză și astfel nu au mai fost criptate.

Este de presupus că atacatorii vor încerca să utilizeze o variantă modificată astfel încât să nu mai conțină niciun „kill switch”. Până în prezent au fost observate diferite astfel de variante, însă se pare că majoritatea au fost create de cercetători prin editare hexazecimală, nu prin recompilare.

Care este situația în România?

Încă din după amiaza zilei de Vineri 12 mai 2017, când s-au înregistrat primele semne ale fenomenului la nivel mondial, CERT-RO a constituit o echipă de monitorizare a evoluției campaniei WannaCry la nivel național. În lipsa unei legislații naționale care să prevadă obligativitatea raportării incidentelor de securitate cibernetică, CERT-RO nu poate realiza o evaluare exactă a numărului de organizații și utilizatori casnici afectați și impactul produs.

În acest context, CERT-RO a colectat și procesat o serie de informații relevante pentru campania WannaCry din surse precum:

- Jurnalele (log-urile) conexiunilor realizate de sistemele informatice exploatate cu serverele de tip sinkhole constituite de organizații partenere și cercetători (în special cele furnizate de MalwareTech);

- Notificările primite de la organizații și utilizatori afectați din România;

- Informațiile furnizate de organizațiile partenere ale CERT-RO, atât de la nivel național cât și internațional;

- Informațiile colectate din diferite surse deschise.

Urmare a analizării log-urilor furnizate de MalwareTech, a rezultat că aproximativ 326 de adrese IP publice din România au realizat conexiuni către site-ul web utilizat în mecanismul de „kill switch” al WannaCry. Ca urmare, se pot trage următoarele concluzii:

- Se poate afirma cu precizie că toate sistemele informatice din spatele celor 326 de adrese IP au fost exploatate;

- În lipsa altor informații, nu se poate deduce cu exactitate câte dintre acestea au fost criptate. De fapt, având în vedere că s-au conectat la domeniul cu rol de „kill switch”, este foarte probabil ca majoritatea să nu fi fost criptate;

- Există posibilitatea ca în spatele celor 326 de adrese IP publice să se regăsească mai multe sisteme informatice exploatate (datorită mecanismului NAT – Network Address Translation care dă posibilitatea ca o întreagă rețea de PC-uri să comunice în internet printr-un singur IP public).

Până în prezent CERT-RO a primit un număr de 3 notificări de incidente datorate WannaCry: două de la instituții publice și una de la o companie privată. Din informațiile disponibile cu privire la cele 326 adrese IP publice, a reieșit că printre sistemele afectate asociate acestor IP-uri se regăsesc companii ce activează în sectoarele energetic, transporturi, telecom sau auto, dar și 6 instituții publice. Cu toate acestea, datele nu arată dacă este vorba de sisteme ale instituțiilor respective sau dacă sunt IP-uri ce au fost date spre folosință către terți.

Astfel, în urma verificărilor efectuate de reprezentanții instituțiilor respective a reieșit că trei dintre resursele informatice semnalate ca posibil infectate au fost date spre folosință către alte persoane juridice de drept privat.

Distribuția adreselor IP afectate pe zone geografice

Cum ne putem proteja?

În vederea contracarării amenințării WannaCry, utilizatorii sistemelor de operare Windows sunt sfătuiți să întreprindă următoarele măsuri:

- Realizarea de copii de siguranță periodice (backup);

- Aplicarea patch-ului de securitate MS17-010:

https://technet.microsoft.com/en-us/library/security/ms17-010.aspx;

- Microsoft a publicat actualizări de securitate inclusiv pentru sistemele de operare care nu mai beneficiază de suport, precum Windows XP:

https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/;

- Utilizarea unui antivirus/anti-malware eficient și actualizat;

- Segmentarea rețelei și implementarea unor reguli de firewall care să blocheze traficul de rețea inutil (spre exemplu porturile SMB: 139, 445);

- Asigurați-vă că domeniul com este accesibil, ținând cont de faptul că malware-ul nu comunică prin web proxy. Eventual instalați unealta oferită de CCN-CERT care previne executarea malware-ului:

- Manifestarea unei atenții sporite la deschiderea fișierelor și link-urilor provenite din surse necunoscute/incerte, mai ales cele din mesajele email;

- Implementarea măsurilor cuprinse în „Ghidul privind combaterea amenințărilor informatice de tip ransomware”, disponibil la adresa:

https://cert.ro/vezi/document/ghid-protectie-ransomware.

Ce putem face dacă am fost afectați?

În eventualitatea infectării cu ransomware, CERT-RO vă recomandă să întreprindeți de urgență următoarele măsuri:

- Deconectarea imediată de la rețea a sistemelor informatice afectate;

- Restaurați fișierele compromise utilizând copiile de siguranță (backup);

- Încercați recuperarea fișierelor din „Shadow Volume Copies” utilizând un program precum Shadow Explorer (șanse de reușită sporite dacă utilizatorul nu a apăsat „OK” la apariția mesajului generat de UAC):

- Dezinfectați sistemele compromise utilizând un antivirus actualizat sau o unealtă dedicată precum cele disponibile la adresele următoare (ambele trebuie utilizate):

https://www.pcrisk.com/removal-guides/10942-wcry-ransomware#a2,

https://github.com/countercept/doublepulsar-detection-script;

- Raportați incidentul către CERT-RO la adresa de email alerts@cert.ro.

Surse și informații suplimentare:

https://www.malwaretech.com/2017/05/how-to-accidentally-stop-a-global-cyber-attacks.html

http://blog.talosintelligence.com/2017/05/wannacry.html

https://gist.github.com/rain-1/989428fa5504f378b993ee6efbc0b168

https://www.us-cert.gov/ncas/current-activity/2017/05/12/Multiple-Ransomware-Infections-Reported

http://blog.checkpoint.com/2017/05/12/global-outbreak-wanacryptor/

https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

http://www.cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-0145

O alta stire importanta via Agerpres :

Recentele atacuri WannaCry ar putea avea legătură cu grupul Lazarus (specialiști)

539 afişări

Atacurile recente ransowmare WannaCry ar putea avea legătură cu grupul Lazarus, infractorii cibernetici care au atacat Sony Pictures în anul 2014 și Banca Centrală din Bangladesh, în 2016, atrag atenția specialiștii din echipa GReAT a Kaspersky Lab.

Potrivit experților, asemănările ar putea fi și un indiciu fals, cu scopul de a induce în eroare, dar cu toate acestea, analiza mostrei din februarie, în comparație cu mostrele WannaCry din atacurile recente, arată că acel cod malware care pare să indice grupul Lazarus, a fost înlocuit din programul malware WannaCry folosit în atacurile începute vinerea trecută.

‘Aceasta poate fi o tentativă de a-și acoperi urmele, realizată de autorii campaniei WannaCry. Chiar dacă această similitudine unică nu permite stabilirea unei conexiuni clare între ransomware-ul WannaCry și grupul Lazarus, poate duce, totuși, la unele indicii noi care ar face lumina asupra originii WannaCry care, în acest moment, rămâne un mister’, sunt de părere specialiștii Kaspersky Lab.

Atacul recent denumit ”WannaCry”, un asalt de tip ransomware de o amploare fără precedent la scară mondială, a afectat zeci de mii de computere din locuințe, sedii de firme și agenții guvernamentale, în acestea infiltrându-se programe malițioase (malware) care au criptat și blocat accesul la conținut până când utilizatorii au fost dispuși să plătească între 300 și 600 de dolari în monedă virtuală bitcoin pentru a le fi redat controlul asupra fișierelor.

Circa 150 de țări se pare că ar fi fost afectate, iar propagarea acestui atac a fost limitată de un cercetător britanic în domeniul securității cibernetice care a găsit un așa-numit întrerupător pentru dezactivare.

Din datele Kaspersky Lab rezultă că au fost atacați peste 45.000 de utilizatori ai soluțiilor companiei, dar acest număr reprezintă o fracțiune din numărul total al atacurilor (reflectând ponderea utilizatorilor Kaspersky Lab). O perspectivă mai clară asupra situației globale poate veni de la serverul de sinkhole pentru domeniul pe care malware-ul îl verifica înainte de a porni procedura de criptare, acesta fiind setat static în majoritatea versiunilor WannaCry. Până în prezent, Malwaretech, care colectează redirecționările de la codul ‘kill switch’, a înregistrat în jur de 200.000 de atacuri.

România se află printre cele mai afectate 10 țări, în urma atacului cibernetic de tip ransomware ‘WannaCry’, produs vineri și care a cauzat probleme mai multor instituții și organizații internaționale din 74 de țări, susțin specialiștii Kaspersky Lab.

În ceea ce privește grupul Lazarus, informațiile celor de la Kaspersky Lab arată că mostre malware care au legătură cu acesta a început să apară din decembrie 2015.

Acestea au fost detectate în activitatea instituțiilor financiare, a dezvoltatorilor de programe pentru cazinouri și a afacerilor cu cripto-monede din Coreea, Bangladesh, India, Vietnam, Indonezia, Costa Rica, Malaysia, Polonia, Irak, Etiopia, Kenya, Nigeria, Uruguay, Gabon, Thailanda și în alte câteva țări. Ultimele mostre detectate de Kaspersky Lab datează din martie 2017, arătând că atacatorii nu au nicio intenție de a se opri.

Grupul Lazarus investește masiv în noi variante ale programelor lor malware, iar timp de câteva luni au încercat să creeze un set de instrumente care ar fi invizibile pentru sistemele de securitate. Specialiștii Kaspersky Lab au reușit, însă, să identifice elementele specifice din modul în care aceștia își creau codurile, iar produsele companiei detectează și blochează malware-ul folosit de gruparea Lazarus.